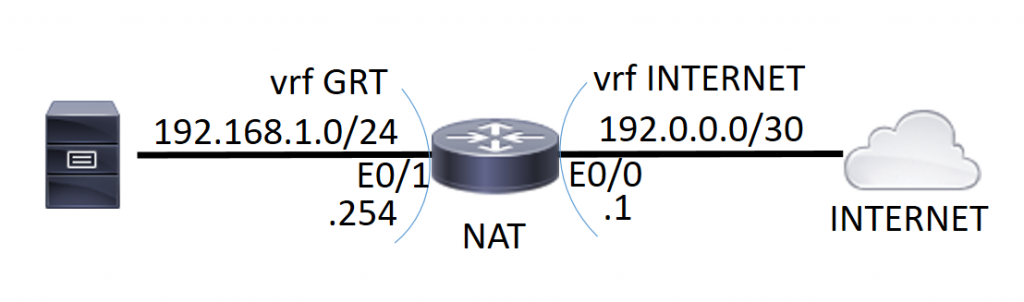

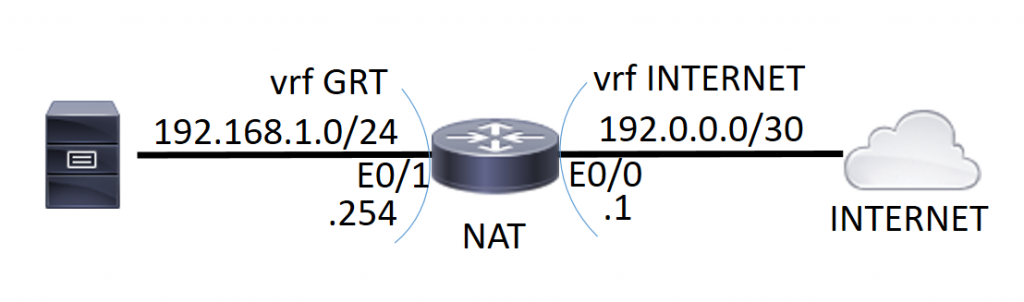

Diagram

Interface to Internet

interface Ethernet0/0

description Outside

ip vrf forwarding INTERNET

ip address 192.0.0.1 255.255.255.252

Interface Inside in the GRT (Global Routing Table)

interface Ethernet0/1

description Inside

ip address 192.168.1.254 255.255.255.0

Leaking default route to internet

ip route 0.0.0.0 0.0.0.0 Ethernet0/0 192.0.0.2

NAT configuration

ip nat inside source list NAT interface Ethernet0/0 overload

access-list NAT permit 192.168.1.0 0.0.0.255

PBR configuration

ip prefix-list PREF seq 5 permit 192.168.1.0/24

!

route-map PBR permit 10

match ip address 101

set global

!

access-list 101 permit ip any 192.168.1.0 0.0.0.255

interface Ethernet0/0

ip policy route-map PBR

Verification

Router#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 192.0.0.1:7 192.168.1.1:7 8.8.8.8:7 8.8.8.8:7

Router#sh ip policy

Interface Route map

Ethernet0/0 PBR

Router#sh route-map

route-map PBR, permit, sequence 10

Match clauses:

ip address (access-lists): 101

Set clauses:

global

Policy routing matches: 25 packets, 2850 bytes